Le chiffre du jour

%

Depuis le début de la crise sanitaire en France, les cybermenaces ont augmenté de 400%. En effet, 50% des entreprises déclarent avoir constaté une augmentation significative des attaques suite à la généralisation du télétravail. Le développement du télétravail lié à la crise sanitaire oblige les entreprises à investir dans des dispositifs de sécurité.

Lors de son rapport annuel d’activité, le GIP ACYMA (Groupement d’Intérêt Public Action contre la Cyber malveillance) révèle une hausse importante des demandes d’assistance en ligne. Au travers de la plateforme cybermalveillance.gouv.fr, 173 000 demandes en 2021 soit 65% de plus que l’année 2020 de demandes d’aide de victimes de cyber attaques ont été collectées. Concernant les particuliers, 31% des demandes portaient sur l’hameçonnage, 19% concernant le piratage de compte et 13% sur les faux supports techniques. Pour les professionnels, la première cause reste les rançongiciels également appelés ransomwares (environ 22%).

L’ANSSI (l’Agence Nationale de la Sécurité des Systèmes d’Information) enregistre 1 082 intrusions au sein de systèmes d’informations en 2021 soit 37% de plus qu’en 2020 avec 786 intrusions. 69% des cyberattaques ont visé les entreprises, 11% concernait les hôpitaux et 20% les collectivités territoriales.

Selon le Baromètre de la CESIN (Club des Experts de la Sécurité de l’Information et du Numérique) 2022, plus d’une entreprise sur deux a été victime de cybercriminalité au cours de l’année 2021. L’impact sur le chiffre d’affaires est important puisqu’il représente une perte moyenne d’environ 27%. Les principales menaces sont le phishing (73%) et l’exploitation de failles de sécurité (53%). La perturbation de la production et la compromission d’information sont les deux impacts les plus importants.

Qui sont les cibles ?

Selon le dernier rapport d’activité de la CNIL, les PME et les micro-entreprises représentent 69% des notifications de violations de données personnelles notamment liées à du piratage informatique, 25% correspondent aux ETI (Entreprises de Taille Intermédiaire) et 6% aux grandes entreprises.

Les quatre secteurs les plus touchés sont :

• Les organismes du secteur « Activités spécialisées, scientifiques et techniques” (21%)

• Les organismes du secteur de la santé humaine et de l’action sociale (18%)

• Les administrations publiques (12%)

• Et les entreprises du secteur financier et de l’assurance (10%)

Vous et nous

Travailler chez Itcom

Un environnement où il fait bon travailler.

Tout pour la performance !!

L’emplacement Géographique.

Difficile de faire mieux !

Sur le Vieux-Port de Marseille, les bureaux sont idéalement placés.

Un parking en bas du bureau, de quoi se restaurer dans un nouveau lieu chaque jour pendant 1 an et le tout à moins de 10minutes à pied.

Un accès direct au monde : Aller au sud de Marseille, au Nord, à l’Est, l’ensemble des grands axes routiers passent par le Vieux-Port, il est ainsi très facile pour nos équipes techniques d’intervenir rapidement chez nos clients.

Des bureaux tout-terrain !

Les bureaux tout confort et adaptés à tous les usages.

Nos bureaux sont pensés et repensés chaque jour, ainsi ils sont adaptés pour la préparation des machines dédiées à nos clients. Tous les PC sont alors préparés à la chaine.

Un espace Labo est prévu afin de préparer les chantiers les plus imposants.

Des salles pour tous les rythmes

Chez Itcom, le confort de nos collaborateurs est important.

Il est tout à fait possible de se réunir dans une salle cosy pour aborder des sujets en comité restreint ou s’isoler pour assister à des conférences en visio.

Mais il est aussi possible d’organiser de grandes sessions de réunion pour 10 personnes ou plus, le tout accompagné d’un immense écran interactif. Brainstormer sur nos nouvelles offres à 10-15 devient tout à coup un véritable jeu d’enfant.

Le must du must :

Itcom a partagé cet évènement sur les différents supports, La foulée de l’emploi.

La participation à la célèbre course Marseille-Cassis. Plusieurs collaborateurs d’Itcom et des personnes accompagnées par l’Association Massajobs ont ainsi pu s’entraîner ensemble pour réaliser ce parcours.

Un footing entre midi et deux ! Le meilleur moyen pour performer.

Ce sont des instants réalisables pour l’ensemble des collaborateurs. En effet, un espace cuisine & douche a été aménagé afin de permettre à tous de s’aménager une pause sportive dans le confort d’un palace étoilé !!

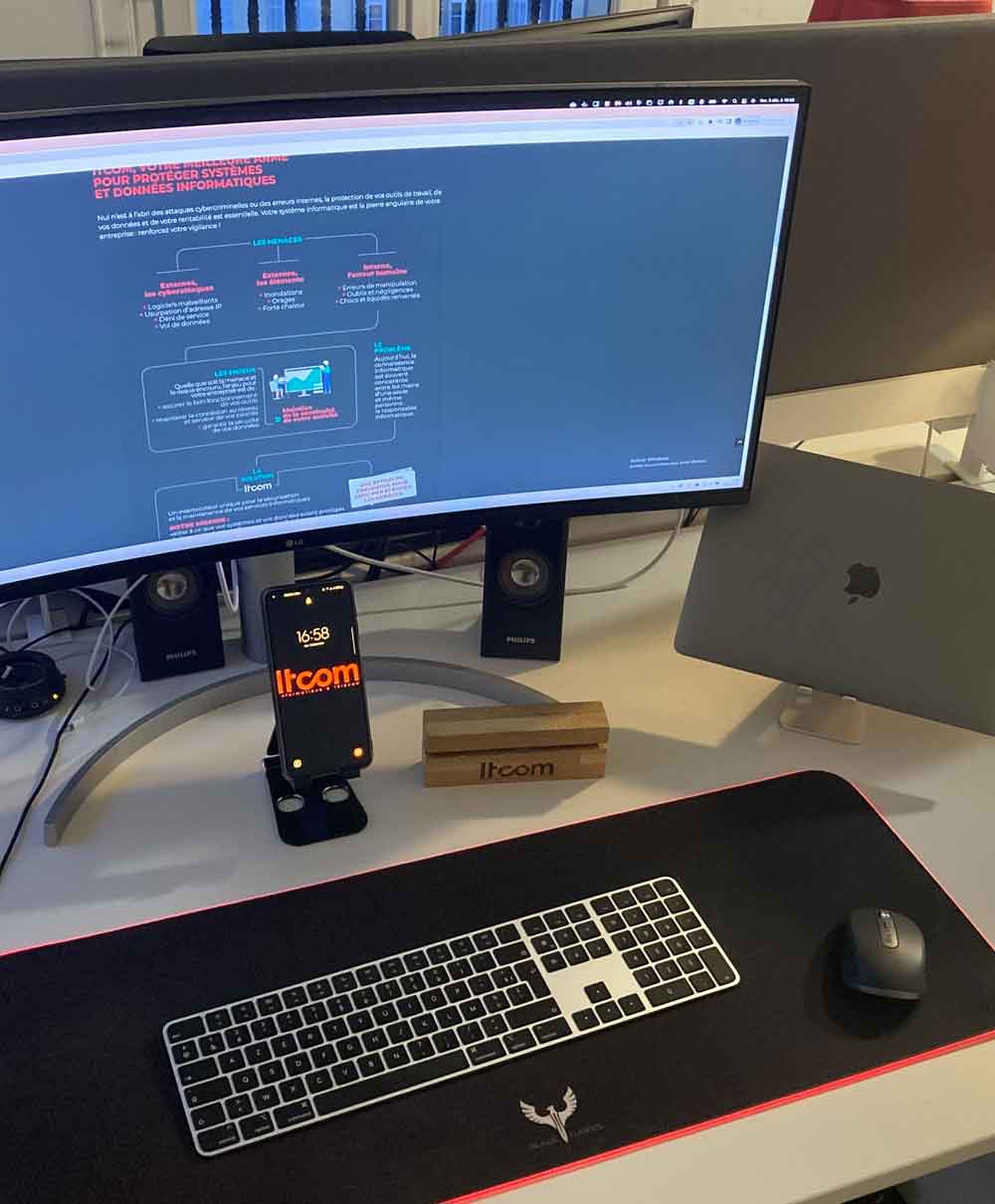

La touche techno

Chez itcom, vous retrouverez différents profils, mais aussi et surtout des geeks.

Qui dit geek, dit techno, dit touche à tout, dit matos du futur.

C’est en quelques mots la réalisé de notre quotidien. Tout pour la performance et le confort.

Chaque bureau dispose de sa propre installation adaptée pour le collaborateur.

Chacun dispose du matériel souhaité comme Gino et ses 3 écrans, Rachid avec son MacBook Pro et son écran 4K, etc.

Disposer du matériel de qualité permet à l’ensemble de l’équipe Itcom de vous proposer les solutions les plus avancées et les plus adaptées aux différents besoins rencontrés sur le terrain

Venez découvrir nos superbes bureaux !

Le green motion

Voyons quelques démarches dédiées aux entreprises qui vous aideront à participer à l’effort collectif.

Le matériel reconditionné :

A l’échelle du cycle de vie complet d’un matériel informatique ou télécom, la fabrication concentre les impacts environnementaux. Acquérir un équipement reconditionné plutôt qu’un matériel neuf est un geste particulièrement efficace pour réduire les impacts environnementaux tout en obtenant un impact social positif : le reconditionnement crée de l’emploi, souvent d’insertion.

De nombreuses sociétés proposent ce type d’équipements. A qualité et prix égal, il faut privilégier les acteurs de l’économie sociale et solidaire (ESS). D’un point de vue social, cela permet de faire travailler des entreprises adaptées (comptabilisé dans le calcul des 6% de personnes handicapées rendu obligatoire par la loi du 11 février 2015).

D’un point de vue environnemental, un équipement reconditionné est un équipement qui n’est pas fabriqué. Et d’un point de vue économique, le coût est moindre à service rendu équivalent.

La réaffectation des postes :

Lorsque les capacités du matériel informatique ou télécom deviennent insuffisantes pour accomplir certaines tâches d’un profil particulier d’utilisateur (ex : développeurs), il est possible de réaffecter l’équipement à d’autres catégories d’utilisateurs moins exigeants (ex : agent administratif). Cela permet d’éviter le renouvellement systématique des matériels, engendrant des économies et une réduction significative des impacts environnementaux.

Pour mettre en œuvre cette bonne pratique, on commence par établir des profils en fonction des besoins utilisateurs (par exemple 3 profils : usage bureautique, usage applications métier, usage développeurs et experts). Cela permet à un équipement d’être utilisé plusieurs fois dans l’entreprise. Il s’agit d’ajuster l’équipement en fonction des besoins plutôt que de niveler par le haut (pratique plus simple à gérer mais nettement inflationniste), engendrant un environnement stable, ajusté et donc pérenne.

Outils :

– Evaluation des applications utiles à chaque profil.

– Tableau associant un type de machine à chaque profil.

– Outil permettant de scanner régulièrement les postes pour supprimer les logiciels devenus caduques pour l’utilisateur.

En somme : Avant d’acheter des postes de travail neufs, mieux vaut privilégier la réaffectation d’équipements internes. Par exemple, une unité centrale affectée à un développeur sera réaffectée à une secrétaire après remise en état (effacement des données du disque dur et réinitialisation des logiciels). Dans un second temps, il faut envisager d’acquérir des équipements d’occasion remis à neuf. Un écran ou une unité centrale « reconditionnés » sont généralement 40 % à 60 % moins chers que le même équipement neuf.

Sécurité

Tout d’abord, il y a un cadre légal à respecter et les entreprises ont des obligations. Le législateur impose en effet un cadre strict aux entreprises françaises et européennes. L’article 34 de Loi informatique et libertés leur fait obligation de « se donner les moyens de protéger leurs données ». Chargée de veiller au respect des règles, la CNIL (Commission nationale de l’informatique et des libertés) a ainsi mené 510 contrôles en 2015, signifiant 93 mises en demeure et sanctionnant 10 entreprises pour non-respect des règles de sécurité. Ces obligations seront d’ailleurs étendues et renforcées à compter du 25 mai 2018 avec l’entrée en vigueur d’un nouveau règlement, le RGPD (Règlement européen sur la protection des données) visant à renforcer les droits des citoyens de l’UE. Les entreprises, quelle que soit leur taille, disposeront alors d’un délai de 72 heures pour déclarer officiellement tout incident susceptible d’avoir compromis l’intégrité de données de leurs clients ou collaborateurs.

En tant que chef d’entreprise, déployer un agent MDM (Mobile Device Management) est une solution très intéressante. Il s’agit d’une solution de gestion dédiée aux terminaux d’appareils mobiles en flottes dans une entreprise ou organisation. Son objectif est d’assurer la sécurité sur tous les dispositifs mobiles tels que les smartphones, tablettes, ordinateurs portables.

Ce dispositif doit s’accompagner de mesures de pédagogie et de sensibilisation des collaborateurs. La plupart des attaques visant les mobiles profitent en effet du manque de vigilance des utilisateurs et de comportements à risques : télécharger des pièces jointes venant de destinataires inconnus, installer des applis d’origine douteuse, se connecter à des réseaux Wi-Fi publics non sécurisés, etc.

Il convient d’impliquer les salariés dans la mise en œuvre de charte IT mobile au travers, par exemple, d’ateliers et de groupes de travail pilotés par la DSI. Des règles contraignantes seront d’autant mieux acceptées et respectées qu’elles découlent d’une réflexion collective et concertée !

Une autre mesure consiste à préparer les terminaux en amont de leur déploiement pour assurer une sécurité maximum. La DSI pourra ainsi imposer une configuration « verrouillée » prévoyant le renouvellement régulier des mots de passe, le contrôle des téléchargements et des applis, etc.

Protéger les smartphones de vos collaborateurs revient à participer activement à la protection des données de votre entreprise.